En complément du précédent article, sur la qualité et la gestion des mots de passe, abordons ensemble le sujet de l'identification par facteurs multiples.

Cékoidon

En fait, c'est très simple. Il s'agit d'ajouter une deuxième méthode d'identification en supplément du couple identifiant/mot de passe. Cette deuxième méthode doit permettre de s'assurer que c'est la bonne personne qui a saisit ces identifiants, ou à défaut, d'avertir le propriétaire du compte d'une tentative de connexion frauduleuse.

Ainsi, même si les identifiants ont été compromis, impossible de se connecter si on n'est pas à l'origine de la tentative de connexion.

Pour se faire, plusieurs méthodes existent :

- envoyer un e-mail avec un code de vérification

- envoyer un SMS sur un numéro de téléphone portable défini à l'avance

- envoyer une notification sur une application qui demandera la validation de la connexion

- demander un code généré par une application. Ce code, généralement un nombre à 6 à 8 chiffres, change toutes les 30 secondes

Ce sont les méthodes les plus courantes, mais on peut aussi recourrir à la biométrie. Il s'agira alors de lire une empreinte digitale ou de prendre un scan du visage comme sur les iPhone récents. Il existe aussi des dispositifs à brancher sur un ordinateur, par exemple un clé USB qui contient des clefs cryptographiques ou bien un lecteur de carte à puce.

Ce sont les méthodes les plus courantes, mais on peut aussi recourrir à la biométrie. Il s'agira alors de lire une empreinte digitale ou de prendre un scan du visage comme sur les iPhone récents. Il existe aussi des dispositifs à brancher sur un ordinateur, par exemple un clé USB qui contient des clefs cryptographiques ou bien un lecteur de carte à puce.

Ce système est fréquemment utilisé pour confirmer un paiement en ligne. Auparavant, il s'agissait d'envoyer un code par SMS sur le numéro du titulaire du compte. Cependant, on s'est aperçu qu'il était possible assez simplement de générer ce type de SMS. Du coup, impossible de savoir si c'est la banque qui l'a émis ou une personne mal intentionnée qui tente de valider une transaction frauduleuse.

De plus en plus, les banques ont basculé sur un système basé sur une application mobile qui intercepte la demande de paiement et envoie une notification demandant de confirmer ou d'annuler la transaction.

Je suis convaincu. Comment on fait?

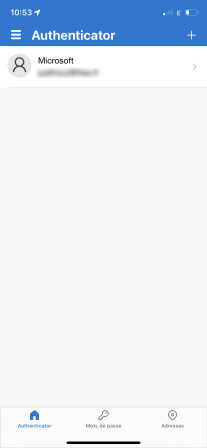

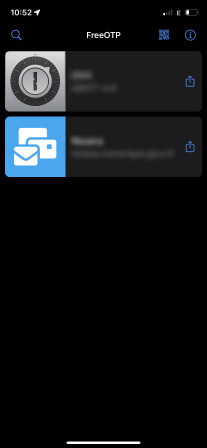

D'abord, choisir en priorité des services qui proposent la double authentification et l'activer. Ensuite il sera question d'installer l'application correspondante. Les plus courantes sont Microsoft Authenticator, Google Authenticator ou FreeOTP. Ensuite, on renseigne les informations de connexion dans l'application. Souvent, le service permet de générer un QRCode qu'il suffit de scanner dans l'application pour créer le profil. Et voilà.

|

|

|

Un compte Microsoft dans Microsoft Authenticator |

Un compte Gmail dans Google Authenticator. Le code est rouge, il va bientôt changer |

Deux comptes dans Free OTP |

L'instant cuture générale

Le terme OTP qu'on retrouve dans ces produits fait référence à "One Time Pad", une méthode très utilisée pendant la guerre froide par les services de renseignement pour communiquer avec leurs agents à l'étranger. Littérallement, le terme OTP peut se traduite par "carnet à usage unique". En termes techniques, on parle de masque jetable. Il s'agit de diffuser, par exemple par ondes radio, un message qui tourne en boucle et qui change régulièrement. Ce message est une suite de chiffres qui indiquent une clé de déchiffrement ou encore un numéro de page, puis un numéro de ligne et enfin un numéro correspondant au mot dans la ligne.

Une fois noté le code diffusé, on cherche dans le carnet (qui peut être un livre ou un magazine tout à fait banal) la première lettre de chaque mot désigné par le code. Le résultat peut être une deuxième clef pour communiquer via un système sécurisé, un message en clair, une adresse ou se rendre, une boite postale à ouvrir, une boite aux lettre morte à relever, etc. La reconstitution du message transmis est un peu laborieuse mais imparable au niveau de la sécurité si on ne connait pas la nature du "carnet" à utiliser ainsi que la partie utile du code. Car on se doute que dans le message, il peut y avoir d'autres informations comme le destinataire, un ordre du type "annuler" ou "attendre" ou du bruit, c'est à dire du code inutile pour brouiller les pistes.

Ce système est d'alleurs encore utilisé et on peut écouter ces stations de radio. On les appelle des Number Stations, du fait qu'elles émettent des suites de chiffres. Cela peut paraitre rudimentaire, mais comme elles sont diffusées par ondes courtes, elles peuvent être reçues très loin avec une simple radio. Si on porte un casque, personne ne sait qu'on écoute et c'est impossible à tracer, à l'inverse d'une communication électronique qui, même chiffrée, peut donner dans certains cas des informations comme la date d'émission, l'émetteur, le destinataire et l'information comme quoi le message a été lu.